Ransomware is een groot risico geworden voor het MKB en grotere organisaties in Nederland na de cyberaanvallen van afgelopen weekend. Ransomware is een zeer agressieve vorm van malware die systemen en gevoelige informatie ontoegankelijk maakt totdat er binnen een bepaalde tijd losgeld wordt betaald, bijvoorbeeld in de vorm van bitcoins. Vorige vormen van ransomware zijn ook begonnen met het verwijderen van data binnen 72 uur zodat er nog meer druk op kwam om losgeld te betalen. De impact op organisaties is groot; zo kunnen werknemers bijvoorbeeld tijdelijk niet in de systemen, zijn de servers down, er is sprake van financiële impact of reputatieschade.

Wannacry

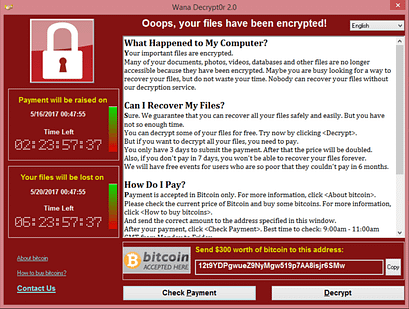

De meest recente varianten van #Ransomware, #WannaCry, #WannaCrypt en #WannaCrypt0r 2.0 komen uit de EternalBlue-beveiligingslek die ontwikkeld is door de NSA, waardoor niet-gepatchte Windows-systemen worden blootgesteld aan deze laatste variant. Deze variant van #Ransomware heeft meer dan 230.000 systemen geïnfecteerd in meer dan 150 landen waardoor het tot nu toe één van de agressiefste ransomware is. Door de exploits van de NSA heeft Microsoft patches uitgegeven zoals die van 14 maart om de risico’s te beperken. Maar helaas zijn bedrijven niet in staat geweest systemen snel te updaten om daarmee een aanval te voorkomen. Enkele van de eerste technieken die deze geavanceerde cyberaanvallen gebruiken, zijn enkele jaren geleden opgedoken toen Kaspersky een bestandsloze malware ontdekte die gericht was op financiële- en overheidsinstellingen en telecommunicatiebedrijven. Deze malware werd gebruikt om de beheerder inlognamen en wachtwoorden te laten aanmaken waardoor de aanvallers toegang hadden tot bijna alle plekken in het netwerk en de infrastructuur. Dit werd uiteindelijk gebruikt om geldautomaten leeg te halen.

Goed om te weten is dat er in 2016 meer dan 3 miljard gebruikersaccounts en wachtwoorden werden gestolen, dat betekent 8,2 miljoen wachtwoorden per dag en ongeveer 95 wachtwoorden per seconde. Ransomware is zo effectief en efficiënt dat veel organisaties zijn overgegaan tot het betalen van losgeld dat soms in de duizenden euro’s liep. Het bleek dat het effectief was om het losgeld te betalen omdat het herstellen van een back-up in de meeste gevallen meer zou kosten. Organisaties zouden zich meer moeten richten om cyberveiligheid om het risico van ransomware te verkleinen. Dit verkleint ook risico van andere malware.

Wat kunt u doen om ransomware te voorkomen?

# 1 Train werknemers op hun verantwoordelijkheid en op het IT-beleid.

Statistieken geven aan dat 1 op de 5 werknemers zal klikken op links in e-mails die kwaadaardige malware bevatten. Het trainen van medewerkers over het identificeren van phishing-e-mails die kwaadaardige malware kunnen bevatten, zal het risico beperken voor alle organisaties. In sommige gevallen kunnen de risico’s met 50% dalen als gevolg van goede trainings- en beveiligingsawarenessprogramma’s. Dit beschermt de medewerkers niet alleen op bedrijfsniveau, maar stelt ook de werknemers in staat om dezelfde kennis te gebruiken in hun privé omgeving.

#2 Begrijp hoe hackers te werk gaan.

Bij geavanceerde bedreigingen zal de hacker veel tijd besteden aan het onderzoeken van een lijst van potentiële doelen, het verzamelen van informatie over de structuur van de organisatie, klanten, enz. Sociaal media-activiteiten van de werknemers in het bedrijf worden gevolgd om informatie over de systemen te achterhalen maar ook over fora waarin gebruikers actief zijn. Zodra er een zwakke plek in de beveiliging is gevonden zal de volgende stap van de hacker zijn de beveiliging door te breken door bijvoorbeeld e-mails te versturen met schadelijke software zoals Ransomware en vervolgens toegang krijgen is het voor hackers gemakkelijk toegang te krijgen. Organisaties zouden vergelijkbare analysetechnieken moeten gebruiken om te identificeren welke soorten bedreigingen van ransomware er zijn, en die kennis vervolgens gebruiken om de risico’s te beperken.

# 3 Back-up kritieke en gevoelige gegevens on- en offline.

Als er eenmaal een aanval is geweest met ransomware, is het belangrijk dat er een plan is waarbij kritieke en gevoelige informatie zo snel mogelijk hersteld kan worden om de organisatie weer operationeel te krijgen. Offline back-ups zijn belangrijk in het geval dat ransomware online back-up heeft geblokkeerd. Een goed back-up schema kan hiervoor de oplossing bieden. Hoewel dit niet per se als beveiligingsoplossing wordt gezien, kan dit ook gebruikt worden in geval van andere situaties.

#4 Beperk de privileges van accounts en pas whitelisting toe.

Door beheerdersrechten of superrechten van gebruikers te verwijderen, wordt de mogelijkheid op het verspreiden van kwaadaardige software beperkt. Dit beperkt soms het doen van de dagelijkse werkzaamheden voor een werknemer maar door whitelisting stelt het de werknemer tóch in staat om zijn taken te doen en daarbij ook nog eens beschermd te zijn tegen malware. Het inzetten van privileges en whitelisting tezamen is één van de meest effectieve manieren voor een organisatie om het risico van ransomware en besmetting te verkleinen.

# 5 Wachtwoord en privileged account management inzetten.

Het inzetten van effectieve beveiligingscontroles kan het verschil zijn tussen een correcte verdediging van organisatie tegen een simpele inbreuk of een groot datalek.

Bedrijven dienen passende training te geven aan medewerkers over wachtwoordkeuzes. Vaak wanneer een zeer complex wachtwoord nodig is keren veel werknemers terug naar oude wachtwoorden omdat ze zich deze sneller herinneren, of zij gebruiken hetzelfde wachtwoord voor zowel bedrijfs- als persoonlijke sociale accounts. Dit leidt tot een mogelijke externe bedreiging.

Als een organisatie local administrator rechten geeft of privileged access, dan is dit vanuit het oogpunt van wachtwoordmanagement een serieuze zwakke schakel in de cyberveiligheid van een bedrijf. Het kan betekenen dat iemand toegang heeft tot alleen zijn eigen systemen of de systemen van de gehele organisatie. Geavanceerde bedreigingen die gebruik maken van privileged accounts leiden vaak tot verlies van gegevens, kwaadaardige activiteiten, financiële fraude of in het slechtste geval ransomware.

Organisaties moeten ervoor zorgen dat zij voortdurend controleren alle privileged accounts en applicaties controleren en scannen die toegang hebben tot een systemen waarvoor ze die bevoorrechte toegang niet nodig hebben. Verwijder de beheerdersrechten en schakel een two-factor-authenticatie of download een privileged account manager.

#6 Blijf systemen patchen en hou deze up-to-date.

Een andere beveiligingscontrole die heeft aangetoond goed te werken is patchen. In de praktijk is dit vaak niet zo makkelijk. De meeste datalekken en ransomware hebben bekende kwetsbaarheden en exploits gebruikt om zwakke punten in systemen bloot te leggen om daarna het systeem te infecteren met kwaadaardige software. Door de beveiligingsupdates van software (Microsoft, maar ook non-Microsoft) uit te voeren worden de risico’s van kwaadaardige software aanzienlijk verminderd. Dit kan ook geautomatiseerd worden gedaan.

# 7 Anti-Virus moet up-to-date zijn en alle bijlagen en downloads scannen voordat ze worden uitgevoerd.

Anti-Virus is natuurlijk niet langer de enige beveiligingscontrole die gebruikt wordt, maar het is nog steeds een fundamentele en essentiële risicobeperking die moet worden ingezet. Anti-virussoftware kan nog steeds veel van de bekende schadelijke software detecteren die een organisatie kan beïnvloeden. Hiervoor is wel een goede anti-virus benodigd.

Meer informatie over ransomware?

Kijk het webinar terug, lees de Whitepaper of neem contact op via 023 555 3220.